Эксперты продемонстрировали способ получить полный доступ к операционной системе ноутбуков, защищенных паролем BIOS. Взлом работает путем короткого замыкания контактов на чипе в обход установленного пароля.

Взлом работает только на тех моделях ноутбуков, в которых, наряду с чипом BIOS присутствует и дополнительный чип EEPROM, в котором хранятся пароли от BIOS. Именно такие ноутбуки заинтересовали специалистов по кибербезопасности и именно такие ноутбуки использовались для экспериментов.

Для опыта были выбраны ноутбуки от брэнда Lenovo, возраст которых более 10 лет. Прочитав документацию о чипах EEPROM они начали экспериментировать с аппаратными хаками.

В конце концов, придуманный план действий был в основном довольно прост: на правом чипе eeprom контакты scl и sda должны быть закорочены в нужное время. Попав в BIOS, пароль можно удалить, и все настройки можно снова настроить в обычном режиме.

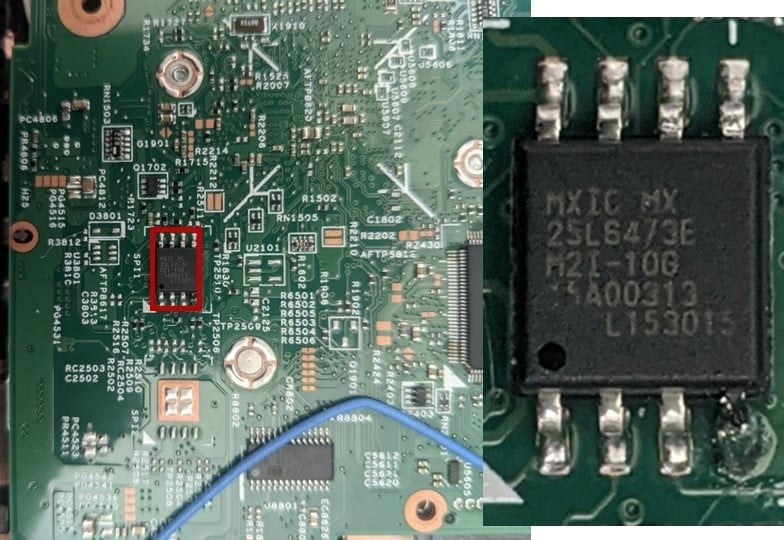

CyberCX сделал очень обширный и довольно технический пост в блоге обо всем процессе. Например, они искали серийные номера и спецификации чипов в ноутбуках, чтобы выяснить, какие контакты следует закоротить. В блог также были добавлены изображения осциллографа, определяющие правильную синхронизацию короткого замыкания.

Наконец, эксперты по кибербезопасности также дают рекомендации по предотвращению этой конкретной угрозы безопасности. Данные на дисках могут быть защищены с помощью шифрования диска (парольная фраза + RPM), и производители должны интегрировать микросхемы BIOS и EEPROM вместе на одном компоненте SMD. Наконец, есть тот факт, что злоумышленник должен иметь физический доступ к ноутбуку в течение довольно долгого времени, чтобы осуществить взлом.

Комментарии